چگونه امنیت دسکتاپها و سرورهای مجازی را تامین کنیم؟

یادداشت ویراستار: این مطلب در مرداد ۱۴۰۰ توسط کارشناسان سرور و شبکه فالنیک، بررسی و تایید شده است. همچنین در تیر ۱۴۰۰ توسط کارشناسان سرور و شبکه فالنیک، بررسی و تایید شده است.

شیوع کووید ۱۹ بیشتر سازمانها را مجبور کرده تا بخش عمدهای از فعالیتهای تجاری خود را آنلاین کرده و به کارمندان اجازه دهند از راه دور کار کنند. به همین دلیل، مشاغل مجبور شدند زیرساختهای گسترشپذیری را برای دسترسی از راه دور به برنامههای کاربردی و دادههای سازمانی آماده کنند. ایمنسازی دسکتاپها و سرورهای مجازی موضوع مهمی است که نباید بیتفاوت از کنار آن گذشت. نکته مهمی که در خصوص ایمنسازی شبکهها، دسکتاپها و سرورهای مجازی باید به آن دقت کنید نوع معماری است که شبکه ارتباطی بر مبنای آن پیادهسازی خواهد شد. بهطور مثال، NSX با ارائه طیف گستردهای از قابلیتهای مدیریتی، نظارتی و امنیتی به سازمانها در پیشبرد این امور کمک میکند.

آیندهای مبتنی بر دورکاری

شواهد نشان میدهند برخی تغییرات در حوزه مشاغل ماندگار خواهند بود که دورکاری کارمندان یکی از آنها است. هکرها و مجرمان سایبری نیز از این موضوع به خوبی آگاه هستند و سعی میکنند با هدف قرار دادن نقاط ضعف مرتبط با کارمندان متصل به منابع سازمانی از محیط خانه به شبکههای ارتباطی سازمانها نفوذ کنند. این موارد شامل مهندسی اجتماعی، کمپینهای فیشینگ، DDoS و بهرهبرداری از آسیبپذیریهای مستتر در روترهای خانگی است. پرداختن به هر یک از این موضوعات به مقاله جداگانهای نیاز دارد. در این مقاله با چگونگی ایمنسازی سرورها و دسکتاپهای مجازی آشنا میشوید.

مجازی سازی شبکه راهکاری برای حفاظت از محیطهای VDI

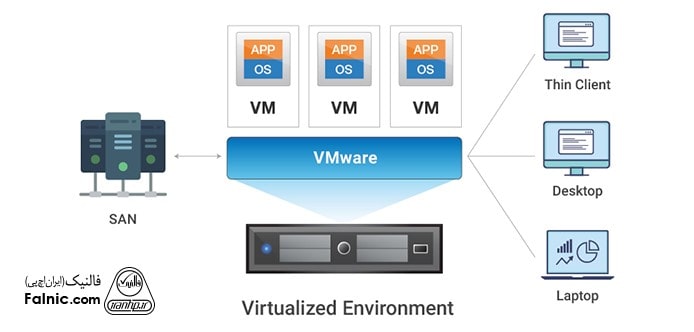

شرکتهایی مثل Vmware با ارائه راهحلهای نوین مجازی سازی شبکه به شرکتها کمک میکنند بهترین مکانیزمهای تبادل اطلاعات میان کارمندان دور کار و مراکز داده سازمانی را پدید آورند. فناوری زیرساخت دسکتاپ مجازی (VDI) به سازمانها کمک میکند تا بهرهوری کارمندان دورکار را بیشتر و استمرار کارها را تداوم داده و خطر افشا یا نشت دادههای سازمانی را کاهش دهند.

سرورها، دسکتاپها و شبکههای مجازی به سازمانها اجازه میدهند ضمن کاهش هزینهها ارتباطی پایدار و ایمن برای کارمندان فراهم کنند.

نکات مربوط به حفظ امنیت دسکتاپهای مجازی

در این قسمت میخواهیم درباره نکات مربوط به تامین امنیت دسکتاپ های مجازی بپردازیم:

۱- محافظت از منابع نگهدارنده دسکتاپهای مجازی

هدف اولیه یک حمله هیچگاه هدف واقعی یک هکر نیست. هنگامی که هکری دسترسی به شبکهای پیدا کند از طریق برخی کارهای جانبی سعی میکند سطح دسترسی را افزایش داده تا در نهایت به منابع سیستمی یا حسابهای مدیریتی دست پیدا کند. کاری که زیرساخت دسکتاپ مجازی انجام میدهد تجمیع دسکتاپهای کاربران در مرکز داده و در مکانی است که سرورها میزبان برنامههای مهم و دادهها حساس هستند. همانگونه که میدانید، نیروی انسانی نقطه ضعف زنجیره تامین امنیت هستند و هنگامی که عامل انسانی از طریق مجازی سازی دسکتاپ به مرکز داده وارد شود به یک بردار تهدید جدیدی تبدیل میشود که به مهاجمان اجازه میدهد با شناسایی آسیبپذیریها به دادههای حساس درون سرورها دست پیدا کنند. به همین دلیل مهم است مخازنVDI و مزارع RDSH از سایر بخشهای مهم مرکز داده تفکیک شده و سازماندهی شوند، بدون آنکه نیاز به بازتعریف معماری شبکه ضرورتی داشته باشد. این دقیقا همان قابلیتی است که ویژگی NSX Service-Defined Firewall ارائه میکند.

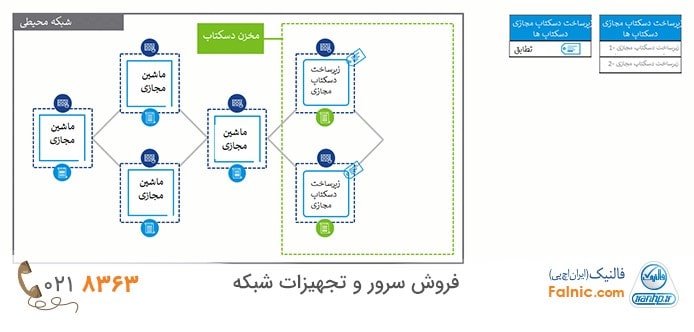

کارشناسان شبکه میتوانند با تعریف گروههایی که مبحث امنیت در آنها در وضعیت پویا قرار دارد، بر مبنای سنجههایی مانند نام ماشین مجازی، سگمنت شبکه یا برچسب امنیتی به گروهبندی دسکتاپها و اعمال خطمشیهای مختص هر گروه بپردازند تا دسکتاپها از سایر بخشهای مرکز داده تفکیک شوند. انعطافپذیری این معماری به اندازهای زیاد است که اگر در نظر داشته باشید تعداد دسکتاپهای از راه دور را به دلیل تعدد کارمندان دورکار افزایش دهید، این دسکتاپهای جدید به گروههای موجود اضافه میشوند و به محض بالا آمدن دسکتاپ، بدون نیاز به ایجاد هرگونه خطمشی جدید امکان تقسیمبندی بر مبنای خطمشی فعلی وجود دارد، بدون آنکه به معماری جدید شبکه یا اضافه کردن تجهیزات فیزیکی جدید مثل دیوارآتش نیازی باشد.

رویکرد فوق در نقطه مقابل مدل سنتی قرار دارد که در آن ترافیک به/از مخازن دسکتاپ از طریق یک دیوارآتش فیزیکی عبور میکند که دارای خطمشی مبتنی بر آدرس آیپی و زیر شبکه است، محدودیت زیادی در گسترشپذیری دارد و هنگامی که تعداد دسکتاپها افزایش پیدا میکنند باید آدرسهای آیپی در مخازن VDI را به شکل دستی تنظیم کرد. رویکرد فوق زمانبر و مستعد بروز خطا است، عملکرد فرآیندهای کاری را آهسته میکند و خطرپذیری زیرساختها را بیشتر میکند. شکل زیر معماری مبتنی بر گروهبندی پویای دسکتاپها را نشان میدهد.

در این شکل مشاهده میکنید که چگونه برچسبهای امنیتی پویا فرآیند اعمال خطمشیهای امنیتی از پیش تعریف شده ثابت را تسهیل میکنند.

۲- کنترل دسترسی کاربر-محور را فعال کنید.

بیشتر سازمانها از رویکرد مخازن دسکتاپی متمایز برای تفکیک پیمانکاران و کارمندان استفاده میکنند. فناوریهایی نظیر NSX اجازه میدهند خطمشیهای دسترسی متفاوتی را برای هر یک از این گروهها مشخص کنید، به طوری که تنها کاربرانی که از گروه مربوط به کارمندان به شبکه وارد شدهاند به برنامههای داخلی دسترسی داشته باشند. در این حالت به یک برنامه راهبردی دقیق نیاز دارید. بهطور مثال، تنها کارمندان مخزن حسابداری بتوانند به سوابق مالی کارمندان دسترسی داشته باشند، اما کارمندان واحد بازاریابی به آن دسترسی نداشته باشند.

۳- استقرار دیوارهای آتش نرمافزاری

چگونگی تعریف، بهکارگیری و پیادهسازی دیوارهای آتش به نوع معماری شبکهای که پیادهسازی کردهاید بستگی دارد. بهطور مثال ویژگی NSX Service-Defined Firewall دسترسی به دیوارآتش کاربر-محور یا هویتمحور (IDFW) را امکانپذیر میکند. با استفاده از IDFW، سازمانها میتوانند خطمشیهای دیوارآتش را بر اساس گروههای فعال کاربری ایجاد کنند تا هر کاربر به مجموعه برنامههای مشخصی دسترسی داشته باشد.

در این شیوه، دیوارآتش به جای آنکه بر مبنای الگوی آدرس آیپی کار کند از الگوی نظارت بر استریمهای جریانی استفاده میکند، رویکرد فوق باعث میشود تا دیوارآتش را بتوان در ارتباط با کاربرانی که از دسکتاپ VDI خاص خود به برنامهها دسترسی پیدا میکنند و کاربرانی که دسترسی آنها به دسکتاپ یا برنامهها از طریق میزبان RDS انجام میشود به کار گرفت. با استفاده از NSX-T، قواعد مبتنی بر IDFW میتوانند از پروفایلهای زمینهای لایه ۷ و یا FQDN برای کنترل دقیقتر کاربر استفاده کرد.

نکات مربوط به حفظ امنیت در سرور مجازی

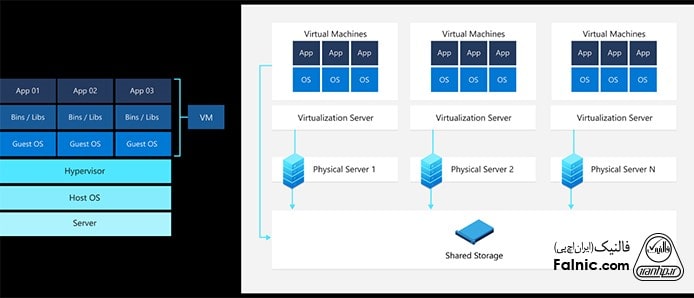

امنیت مجازیشده میتواند عملکرد تجهیزات سختافزاری امنیتی سنتی (مانند دیوارهایآتش و ضدویروسها) را شبیهسازی کرده و در قالب راهحلهای نرمافزار در اختیار سازمانها قرار دهد. علاوه بر این، امنیت مجازیشده میتواند قابلیتهای امنیتی اضافی بیشتری ارائه کند که تنها به دلیل مجازی سازی عملکردها در دسترس قرار دارند و برای رفع نیازهای امنیتی خاص یک محیط مجازی طراحی شدهاند. بهطور مثال، یک شرکت میتواند کنترلهای امنیتی (مانند رمزگذاری) را بین لایه کاربرد و زیرساختها قرار دهد یا از استراتژیهایی مانند تقسیمبندی-خرد (micro segmentation) برای کاهش سطح حملههای رایج استفاده کند.

امنیت مجازیشده را میتوان در قالب یک برنامه کاربردی به شکل مستقیم روی یک هایپروایزر نوع اول که بهنام فلز-لخت میگویند (یک گذرگاه اصلی که اجازه میدهد به شکل دقیقی عملکرد برنامههای کاربردی را زیر نظر گرفت) استفاده کرد یا به عنوان یک سرویس میزبانی شده روی یک ماشین مجازی مستقر کرد. رویکرد فوق مزیت بسیار بزرگی دارد که زمان استقرار را کاهش داده و بیشترین عملکرد را ارائه میکند در حالی که مکانیزمهای امنیت فیزیکی به یک دستگاه خاص نیاز دارند و فرآیند مدیریت و استقرار آنها زمانبر است.

ماشینهای مجازی در تعامل با دسکتاپهای مجازی به کارمندان راه دور اجازه میدهند از طریق یک لایه واسطه نرمافزاری به منابع دادهای سازمانی دسترسی پیدا کنند.

سازمانها میتوانند برای ایمنسازی سرورهای مجازی از مکانیزمهای امنیتی شبکه، برنامههای کاربردی و ابر استفاده کنند. برخی از فناوریهای امنیتی مجازی نسخههای بهروز شده و مجازی شده نمونههای سنتی (مانند دیوارهای آتش نسل بعدی) هستند، در حالی که برخی دیگر فناوریهای خلاقانهای هستند که در ساختار شبکه مجازی سازی تعبیه شدهاند. از ۱۰ مورد از مهمترین نکات امنیتی که برای ایمنسازی سرورهای مجازی باید به آنها دقت کنید به موارد زیر باید اشاره کرد:

۱- تقسیمبندی

تقسیمبندی به معنای طبقهبندی منابع خاص است، بهطوری که تنها برنامهها و کاربران خاص به آن دسترسی داشته باشند. رویکرد فوق به شکل کنترل ترافیک بخشهای مختلف شبکه یا لایهها انجام میشود.

۲- تقسیمبندی-خرد

به خطمشیهای امنیتی خاص در سطح بارهایکاری اشاره دارد که مناطق ایمن محدودهای را تعریف میکند تا هر زمان هکری موفق شد به شبکه سازمانی نفوذ کند قدرت مانور محدودی داشته باشد و نتواند به سطوح بالاتر دسترسی پیدا کند. در رویکرد فوق یک مرکز داده به لحاظ منطقی به بخشهای مختلف تقسیم میشود تا تیمهای فناوری اطلاعات بتوانند کنترلهای امنیتی را برای هر بخش به صورت جداگانه تعریف کنند.

۳- تفکیک کردن

به معنای جداسازی بارهای کاری و برنامههای مستقل در یک شبکه است. رویکرد فوق به ویژه در محیطهای مبتنی بر ابر عمومی مهم است و میتواند برای جداسازی شبکههای مجازی از زیرساختهای فیزیکی زیربنایی استفاده شود تا زیرساختها در برابر حمله مصون باشند.

۴- نصب بهروزرسانیها

سرورها باید جدیدترین بهروزرسانیهای منتشر شده را دریافت کنند تا شانس هکرها برای بهرهبرداری از آسیبپذیریهای شناخته شده به حداقل برسد. مهم نیست سرور از سیستمعامل ویندوز یا لینوکس استفاده کند، در هر دو حالت باید فرآیند بهروزرسانی را انجام دهید، به ویژه اگر تولیدکنندگان هیچ گزارشی در ارتباط با بروز مشکل پس از نصب بهروزرسانی منتشر نکردهاند. بهروزرسانی سیستمعامل شامل وصلههایی برای برطرف کردن نقصهای امنیتی است که ممکن است از وجود آنها بی اطلاع باشید. اگر اینکار را انجام ندهید یک سرور مجازی آسیبپذیر خواهید داشت که در صورت بروز حمله، ارائهدهنده سیستمعامل یا خدمات هیچ مسئولیتی در قبال شما نخواهد داشت. نصب ساده بهروزرسانیهای جدید کافی نیست، علاوه بر این باید اطمینان حاصل کنید که همه وصلههای امنیتی پیشنهاد شده توسط تولیدکننده سیستمعامل را نصب کردهاید. اگر تنها وصلههای مربوط به قابلیتهای کارکردی سیستمعامل را بهروز کنید، اما وصلههای امنیتی را نصب نکنید در امنیت کامل قرار نخواهید داشت.

۵- نصب ضد بدافزاری قدرتمند

ارائهدهندگان خدمات IaaS به عنوان بخشی از توافقنامه سطح خدمات (SLA) یک راهحل جامع برای حفاظت از نقاط پایانی متصل به سرور میزبان ارائه میدهند، اما کافی نیست، زیرا مهم است که از ماشینهای مجازی که روی سرور میزبان اجرا میشوند در برابر حملههای هکری محافظت کنید.

بدافزارهایی وجود دارد که بهطور خاص برای هدف قرار دادن ماشینهای مجازی طراحی شدهاند تا ماشینهای میزبان قادر به شناسایی آنها نباشند. بنابراین باید از یک راهحل ضد بدافزاری اکتیو که قادر به شناسایی این حملهها باشد استفاده کنید. اگر خطمشی محافظتی شما به اینگونه باشد که منتظر بمانید تا بدافزاری ماشین مجازی را آلوده کند و در ادامه به سراغ شناسایی آن بروید، صدمات جبرانناپذیری دریافت میکنید. این موضوع به ویژه در مورد حملاتی که به هکرها اجازه میدهد از طریق سرور مجازی به شبکه نفوذ کنند، صادق است، زیرا به هکرها اجازه میدهد به هر ماشین مجازی از طریق سرور میزبان دسترسی پیدا کنند.

۶- از دیوارهای آتش برای محافظت از سرورهای مجازی استفاده کنید.

متاسفانه برخی کارشناسان شبکه تصور میکنند هنگامی که از یک سرور مجازی استفاده میکنند، دیگر هیچگونه ارتباطی با شبکه درون سازمانی برقرار نمیشود، در حالی که اینگونه نیست. بدون تردید، سرور میزبان به یک دیوارآتش مجهز شده که تبادل بستهها با ماشین فیزیکی را کنترل میکند، اما هنوز هم مهم است که نظارت دقیقی بر عملکرد سرور مجازی اعمال کنید. دیوارآتشهای برای متعادلسازی بار و اطمینان از این موضوع که ترافیک میان دو ماشین مجازی ایمن است و تضمین این نکته که ترافیک از ماشین مجازی به خارج از شبکه سازمانی بدون رعایت خطمشیهای امنیتی امکانپذیر نیست استفاده میشوند. علاوه بر این، دیوارآتش با ارائه گزارش کاری میتواند به شما کمک کند اطلاعاتی درباره نقصهای دادهای در سرورهای مجازی به دست آورید. دیوارآتش ترافیک میان ماشینهای مجازی، میان سرور میزبان و سرور مجازی و سرور مجازی و اینترنت را ثبت و نظارت میکند. اگر با وجود تمام تمهیدات، حملهای اتفاق افتد، این نظارت کمک میکند علت بروز مشکل را به سرعت شناسایی کنید و در کوتاهترین زمان برنامه پس از فاجعه را پیادهسازی کنید.

۷- دسترسیها و برنامههای کاربردی غیر ضروری را محدود کنید.

سرور مجازی شبیه به سایر ابزارهای دیجیتال دارای رمزعبور است و شما میتوانید دسترسی به سرور مجازی را با دیگران به اشتراک بگذارید. همانگونه که با ایمیل شخصی خود اینکار را میکنید، مهم است که رمز ورود به سرور مجازی دائما تغییر دهید و دسترسی به دستگاه را محدود کنید. برای پیادهسازی مکانیزمهای امنیتی مضاعف، رمزعبور پیشفرض را تغییر دهید، حساب کارمندان اخراج شده را حذف کرده و پروفایل افرادی که میتوانند به سرور مجازی دسترسی پیدا کنند را بر مبنای سطح دسترسی آنها در فهرست یا گروههایی که ایجاد کردهاید قرار دهید.

۸- سرعت و پهنای باند را مانیتور کنید.

اگر ناگهان متوجه افزایش ترافیک شدید یا سرعت دسترسی به سرور یا ماشینهای مجازی کاهش محسوسی داشت، نشان دهنده یک مشکل جدی است. یک چنین مواردی بیانگر وقوع یک حمله انکار سرویس (DOS) هستند. یک حمله انکار سرویس برای شرکتی که خدمات تمام وقت به مشتریان ارائه میکند فاجعهبار است، زیرا حملات DOS و انکار سرویس توزیع شده (DDoS) دسترسی به خدمات را غیرفعال میکنند و مانع از آن میشوند تا ماشینهای مجازی یا شبکه به شکل درستی کار کنند. تشخیص زودهنگام یکی از کارآمدترین راهحلها برای متوقف کردن هرچه سریعتر حملات DOS و DDoS قبل از بزرگتر شدن آنها است. اگر نظارت دقیقی بر ورای محیط مجازی اعمال کنید این شانس را دارید تا بردارهای مختلف حمله را شناسایی کنید، قبل از آنکه زیرساختها آسیب جدی ببینند.

۹- پشتیبانگیری از دادهها و اسنپشاتهای سرور را فراموش نکنید.

اگر شخصی بتواند بدون محدودیت به سروری دسترسی پیدا کند، دیگر فرصتی نیست که مانع انجام عملیات خرابکارانه توسط این فرد شوید. با اینحال، میتوانید خسارت را به حداقل برسانید. بهترین راهحل در این زمینه پشتیبانگیری منظم از دادهها و تهیه اسنپشاتهای فوری از سرور است که این امکان را میدهد تا سیستم را به شرایط قبل از وقوع حمله، تنظیم کنید.

۱۰- آنتی ویروس مناسب VDI

شرکتهای ارائهدهنده خدمات امنیتی سنتی در زمینه راهحلهای امنیتی مجازی نیز محصولات قدرتمندی ارائه کردهاند. با اینحال، برخی از آنها عملکرد بهتری در مقایسه با نمونههای دیگر دارند. Trend Micro Depp Security، McAfee Move، Symantec Data Center Securtiy، ESET Internet Security، Avast، Avira، BullGuard، Bitdefender GravityZone و Vipre Antivirus از ضدویروسهای خوبی هستند که طیف گستردهای از قابلیتهای امنیتی را ارائه میکنند. البته اگر از راهحلهای مجازیسازی شرکت Vmware استفاده میکنید، vShield مجموعه کاملی از قابلیتهای امنیتی و نظارت بر شبکه را ارائه میکند.

Thin Application چیست؟

Thin Application برنامهای است که روی یک مولفه سختافزاری یا سرور خارج از سازمان قرار میگیرد تا قابلیتهای بیشتری در ارتباط با تعمیر و نگهداری در اختیار مدیران شبکه قرار دهد. ایده thin app بر مبنای سختافزارهای تین کلاینت ایجاد شده که مبتنی بر معماری کلاینت/سرور در محیطهای ابرمحور یا سرورمحور استفاده میشوند.

درست است که thin apps همزمان با روند توسعه سرورها در دنیای فناوری اطلاعات در دسترس بودند، با اینحال این برنامهها عمدتا در ارتباط با سامانههای مجازی و ابری استفاده میشوند. thin app در حوزه مجازیسازی و محیطهای ابرمحور به سرپرستان شبکه اجازه میدهد سامانههایی را پیادهسازی کنند که دادهها و منابع پر کاربرد در آنها ذخیرهسازی شده و از طریق وب در اختیار مشتریان یا کاربران قرار بگیرد. بر مبنای این رویکرد، منطقی است که بسیاری از قابلیتهای کاربردی در سمت سرور به جای سمت کلاینت ذخیرهسازی کنیم.

در حالت کلی بیشتر سرویسهای ابری از یک برنامه thin app استفاده میکنند، بهطوری که کاربر نهایی بتواند با سهولت با فناوریهای زیرساختی مثل بانکهای اطلاعاتی تعامل داشته باشد. ThinApp با جداسازی برنامهها از سیستمعاملها، فرآیند تحویل، استقرار، مدیریت و انتقال برنامهها را ساده کرده و مشکل ناسازگاری برنامهها را برطرف میکند. Thin App به سرپرستان شبکه اجازه میدهد برنامههای کاربردی و دادههای پیکربندی کاربران را به شکل ایمن و مبتنی بر رویکرد جعبه شن در سرور یکسانی ذخیرهسازی کرد.

دومین مزیت بزرگ تین اپها در برطرف کردن مشکل ناسازگاری برنامهها با یکدیگر است، بهطوری که اجازه میدهد برنامهها در نقاط پایانی نصب شوند. علاوه بر این Thin App به میزان قابل توجهی امنیت زیرساختهای مجازی را بهبود میبخشند.