در مجموعه مقالات آموزش رایگان ccna enterprise فالنیک، با مباحث زیربنایی شبکه آشنا میشوید و درک دقیقی درباره تجهیزات، پروتکلها، سرویسها و برنامههای کاربردی شبکه به دست میآورید. در این قسمت در مورد فایروال ها، مفهوم dhcp و nat، اکسس پوینت و collision صحبت میکنیم و این مفاهیم را به زبان ساده توضیح میدهیم. با توسعه شبکه آداکهمراه باشید.معرفی فایروال شبکه

- معرفی فایروال شبکه

- سرورdhcp یا پیکربندی پویای میزبان

- پروتکل ترجمه آدرس شبکه

- معرفی اکسس پوینت – access point

- مرکز DNA سیسکو (Cisco DNA Center)

- دامنه تصادم (Collision Domain) چیست؟

- دامنه پخشی (Broadcast Domains) چیست؟

معرفی فایروال شبکه

فایروالها مسئولیت کنترل ترافیک ورودی و خروجی را دارند و تعیین میکنند که چه ترافیکی مجاز به ورود به یک شبکه یا سیستم است و کدام ترافیک باید مسدود شود. سرپرستان شبکه میتوانند هنگام پیکربندی فایروال، قواعدی را برای تایید یا رد ترافیک بر مبنای پروتکل، شماره پورت و نوع دستگاه تعیین کنند.

بهطور کلی، فایروالها به سه نوع اصلی زیر تقسیم میشوند:

• فایروال فیلترینگ بسته (Packet filtering): یک فایروال مسدودسازی مبتنی بر بسته میتواند ترافیک را بر اساس آدرسهای IP مبدا و مقصد، شماره پورت مبدا، مقصد و پروتکل مورد استفاده فیلتر کند. بزرگترین عیبی که دیوارهای آتش مذکور دارند، انجام فیلترینگ بستهها بر مبنای قواعد ساده است، بنابراین ماهیت بستهها را به درستی درک نمیکنند و یک هکر میتواند به راحتی بستهای را برای گذر از این دیوارهای آتش ایجاد کند.

• فایروال بازرسی بسته حالت دار (Stateful packet inspection): عملکردی شبیه فایروال فیلترینگ بسته دارد، با این تفاوت که ترافیک را بر مبنای آدرسهای آی پی مبدا و مقصد، شماره پورت مبدأ و مقصد و پروتکل در حال استفاده فیلتر میکند. با اینحال، قابلیت درک محتوای یک بسته را داشته و به همین دلیل اگر بایت مشکوکی در سرایند بستهها پیدا کند اجازه وارد شدن بسته به شبکه را نمیدهد. بستههای اطلاعاتی تنها زمانی قادر به عبور از این دیوارآتش هستند که منطبق با خط مشیهای تعیین شده باشند یا سرپرست شبکه استثنایی برای بستهها تعیین کرده باشد. مثلا اگر یک هکر بستهای را به شبکه شما ارسال کند و سعی کند اینگونه نشان دهد که بسته واکنشی از وبسایتی است که یکی از کارمندان شرکت از آن بازدید کرده، فایروالهای این گروه متوجه میشوند که هیچگونه بازدیدی از درون شرکت انجام نشده و اجازه تبادل این ترافیک را نمیدهند.

• فایروال نسل بعدی (NGFW): یک دیوار آتش لایه ۷ است که میتواند دادههای برنامههای کاربردی را بازرسی کرده و بستههای مخرب را شناسایی کند. یک فایروال معمولی ترافیک را بر اساس ترافیک HTTP یا FTP (با استفاده از شماره پورت) فیلتر میکند، اما نمیتواند تعیین کند که آیا دادههای مخرب در بسته HTTP یا FTP وجود دارد یا خیر. یک دیوار آتش NGFW لایه کاربرد میتواند دادههای برنامهها را به دقت بررسی کرده و تعیین کند که آیا محتوای مشکوکی داخل بستهها وجود دارد یا خیر.

سیستم پیشگیری از نفوذ (Intrusion Prevention System)

یک سیستم پیشگیری از نفوذ (IPS) یک دستگاه امنیتی است که نظارت دقیقی روی فعالیتها اعمال میکند، هرگونه فعالیت مشکوک را ثبت میکند و اقدامی متناسب با نوع فعالیت مشکوک انجام میدهد. به عنوان مثال، اگر شخصی در حال اسکن پورت در شبکه باشد، IPS این فعالیت مشکوک را کشف کرده، فعالیت را ثبت میکند و سپس سیستمی که اسکنِ پورت را انجام داده از شبکه جدا میکند.

سرورdhcp پیکربندی پویای میزبان

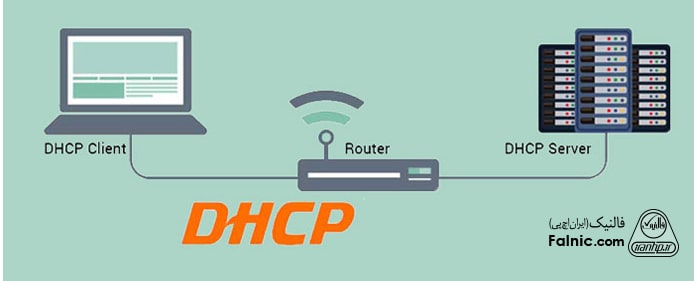

DHCP مسئول تخصیص خودکار آدرس آیپی به سیستمهای موجود در شبکه است. مدیر شبکه میتواند سرور DHCP را به گونهای پیکربندی کند که تنها محدودهای از آدرسها را به تجهیزات تخصیص دهد. این سرویس میتواند بهطور کامل فرایند پیکربندی مربوط به تنظیمات TCP/IP که شامل زیر شبکه، گیت وی پیشفرض (Gateway) و آدرس سرور DNS میشود را مدیریت کند.

هنگامی که یک کلاینت به شبکه اضافه میشود، یک پیام پخشی ارسال میکند و سرور DHCP اعلام میکند که نیازمند یک آدرس آی پی است. سرور DHCP با یک پیشنهاد پاسخ میدهد و کلاینت آدرس ارائه شده را دریافت میکند. در نهایت، سرویس DHCP تصدیق میکند که کلاینت آدرس را برای یک دوره زمانی (معروف به مدت اجاره) در اختیار دارد. زمان اجاره به بازهای اشاره دارد که روتر روشن است و آدرسها را مدیریت میکند. هنگامی که روتر خاموش و روشن شود، آدرسهای جدیدی را به کلاینتها اختصاص میدهد.

پروتکل ترجمه آدرس شبکه

پروتکل NAT مخفف network address translation و یکی از مهمترین و کاربردیترین سرویسهای دنیای شبکه است که اصلیترین کاربرد آن غلبه بر محدودیت آدرسهای اینترنتی IPv4 است. NAT ما را قادر میسازد که ساختار شبکه داخلی خود را از دنیای خارج پنهان کنیم. البته کاربردهای NAT فراتر از پنهانسازی شبکه داخلی است. NAT در آدرسدهیهای خصوصی (Private) کاربرد دارد. به بیان دقیقتر، NAT راه حلی کوتاه مدت برای مشکل آی پی است و این راه حل را در اختیار سازمانها قرار میدهد تا با ساخت آدرسهای خصوصی IPv4 درشبکههای LAN بتوانند از محدودیت آدرسدهی گذر کنند و دستگاههای تحت شبکه با شبکههای دیگر مثل اینترنت در تعامل باشند. Network Address Translation بر مبنای رویکرد استفاده مجدد از نشانیهای آیپی به بهبود امنیت شبکه نیز کمک میکند. بهطوری که مسیریاب NAT ترافیک ورودی و خروجی از شبکه خصوصی را ترجمه میکند.

از منظر امنیتی، رویکرد فوق مزایایی دارد؛ هنگامی که یک بسته دادهای را برای مقصدی ارسال میکنید، NAT تغییراتی روی سرآیند بسته اعمال میکند. در این حالت گیرنده متوجه نمیشود که این بسته از سوی چه کلاینتی برای او ارسال شده است. بهطوری که یک آدرس برای گیرنده ارسال میشود، اما آدرسِ آیپی فرستنده نیست و آیپی روتری است که سرآیند بسته را ویرایش کرده است.

رویکرد فوق به میزان قابل توجهی امنیت شبکه را افزایش میدهد، زیرا گیرنده بسته امکان مشاهده محدود آدرسهای آیپی شبکه محلی را ندارد که این امر به میزان قابل توجهی در کاهش حملههای هکری موثر است. در نتیجه، هرکسی که تصمیم به حمله به منبع بستهها بگیرد، در عوض به NAT حمله میکند که معمولاً یک محصول فایروال نیز خواهد بود. ما در مقالات آتی اطلاعات بیشتری در ارتباط با NAT بهدست خواهیم آورد.

معرفی اکسس پوینت – access point

اکسس پوینت ها (Access Points) دستگاههایی هستند که به شبکه اضافه میشوند و به کلاینتهای بیسیم اجازه میدهند به شبکه متصل شوند. سازمانهایی که به دنبال انعطافپذیری در ارایه خدمات و دسترسی به شبکه هستند بر مبنای یک برنامه راهبردی اکسس پوینت هایی در ساختمان نصب میکنند تا کلاینتها بتوانند از هر نقطهای به اکسسپوینتها دسترسی داشته باشند.

پیکربندی هر اکسس پوینت در یک شبکه میتواند کاری زمانبر و مستعد خطا باشد. اما شما بهعنوان مدیر شبکه میتوانید به جای آنکه تکتک دستگاههای تحت شبکه را مورد بررسی و ارزیابی قرار دهید از یک رویکرد مدیریتی متمرکز استفاده کنید. مدیران شبکه میتوانند از یک کنترلکننده LAN بیسیم (WLC) یا به اختصار کنترلکننده بیسیم (Wireless Controller) برای مدیریت نقاط دسترسی بهشکل مرکزی و با استفاده از پروتکل Lightweight Access Point (LWAPP) استفاده کنند. این کار به میزان قابل توجهی فعالیتهای مدیریتی را سادهتر کرده و اجازه میدهد همه اکسسپوینتها را از یک نقطه واحد مدیریت کنید. CCNA R&S تاکید خاصی روی شبکههای بیسیم دارد، بنابراین در شمارههای آتی اطلاعات کاملتری در ارتباط با تنظیمات بیسیم بهدست میآوریم.

مرکز DNA سیسکو (Cisco DNA Center)

Cisco DNA Center راهکاری حقاشتراکی است که به شما امکان میدهد تغییرات دستگاههای شبکه را بهطور مرکزی و همزمان مدیریت کنید. مزیت DNA Center این است که میتوانید از مولفههای نرمافزاری مثل اسکریپتها برای خودکارسازی تغییرات در همه دستگاهها در یک زمان واحد استفاده کنید.

نقاط پایانی و سرورها

همه شبکههای سازمانی شامل نقاط پایانی هستند. یک شبکه سازمانی میتواند متشکل از دستگاههای زیر باشد:

• کلاینت (Client): یک سیستم کلاینت، یک دستگاه ویندوزی یا لینوکسی است که برای دسترسی به منابعی مانند فایلها، چاپگرها یا اینترنت به شبکه متصل میشود.

• سرور (Server): بهطور کلی سرورها با هدف ارایه مجموعهای غنی از منابع سیستمی در شبکهها مستقر میشوند. سرورها میتوانند ماهیت فیزیکی یا نرمافزاری داشته باشند. سرور فایل، سرور اکتیو دایرکتوری، سرور پایگاه داده و سرور وب چند نمونه از سرورهایی هستند که در سازمانها مشاهده میکنید.

• چاپگر (Printer): یک چاپگر متصل به شبکه به کلاینتها اجازه میدهد به شکل مشترک از چاپگر استفاده کنند. مزیتی که یک چاپگر شبکه دارد کاهش هزینههای سازمانی است. با اینحال، چاپگر باید مجهز به پورتهای LAN یا تراشههای بیسیم باشد.

• دستگاه تلفن همراه (Mobile Device): به دستگاهایی مثل لپتاپ، تبلت، یا تلفن هوشمند اشاره دارد که برای دسترسی به منابع به شبکه متصل میشود.

دامنه تصادم (Collision Domain) چیست؟

معمولا افرادی که گواهینامه CCT و CCNA را دریافت میکنند باید اطلاعات کاملی در ارتباط با دامنه برخورد یا تصادم و دامنه پخشی داشته باشند. ما در مقالههای اول این دوره آموزشی به این مفاهیم اشاره کردیم، با اینحال، اجازه دهید به دلیل ماهیتی که دارند یکبار دیگر به آنها اشاره کنیم:

در یک دامنه برخورد، ممکن است شاهد برخورد دادههایی باشیم که دستگاهها ارسال میکنند. بهطور مثال، فرض کنید از یک هاب برای اتصال پنج سیستم به یک شبکه استفاده میکنید. از آنجایی که ترافیک به تمام پورتها در هاب ارسال میشود، در صورت ارسال همزمان دادهها، این امکان وجود دارد که دادهها در شبکه با هم برخورد کنند. به همین دلیل، تمام پورتهای شبکه در یک هاب (و هر دستگاهی که به آن پورتها متصل است) بخشی از یک دامنه برخورد واحد در نظر گرفته میشوند. حال اگر یک هاب به شیوه آبشاری به هاب دیگری متصل شود، همه هابها بخشی از یک دامنه برخورد میشوند.

اگر از یک سوئیچ برای اتصال پنج سیستم به یکدیگر استفاده کنید، هر پورت روی سوئیچ، بخش مخصوص به خود را در شبکه ایجاد میکند مانند پل که شبکه را به بخشهای مختلف تقسیم میکند. اگر سیستم ارسال کننده داده، به سوئیچ مجهز باشد، این سوئیچ دادهها را فقط به درگاهی که سیستم مقصد در آن قرار دارد ارسال میکند. به همین دلیل، اگر سیستم دیگری همزمان داده ارسال کند، دادهها با هم برخورد نمیکنند. در نتیجه، هر پورت روی سوئیچ، یک دامنه برخورد جداگانه ایجاد میکند.

دامنه پخشی (Broadcast Domains) چیست؟

دامنه پخش به گروهی از سیستمها اشاره دارد که میتوانند پیامهای پخشی یکدیگر را دریافت کنند. هنگام استفاده از یک هاب برای اتصال پنج سیستم در یک شبکه، اگر یک سیستم یک پیام پخشی ارسال کند، پیام توسط سایر سیستمهای متصل به هاب دریافت میشود. به همین دلیل همه پورتها در هاب یک دامنه پخشی واحد ایجاد میکنند. بنابراین، اگر هر پنج سیستم به یک سوئیچ متصل میشدند و یکی از سیستمها پیام پخشی میفرستاد، پیام پخشی توسط سایر سیستمهای شبکه دریافت میشد. به همین خاطر هنگام استفاده از سوئیچ، همه پورتها بخشی از همان حوزه پخش هستند.

اگر میخواهید سیستمهایی که پیامهای پخشی را دریافت میکنند، کنترل کنید، باید از روتری استفاده کنید که پیامها را به شبکههای دیگر ارسال نمیکند. همچنین میتوانید از شبکههای محلی مجازی (VLAN) روی یک سوئیچ استفاده کنید که هر VLAN دامنه پخشی متفاوتی دارد.

نکته: برای آزمون CCNA R&S مطمئن شوید که تفاوت بین دامنه پخشی و دامنه برخورد را به خوبی درک کردهاید. همچنین، به یاد داشته باشید که روتر دستگاهی است که برای ایجاد دامنههای پخشی چندگانه استفاده میشود.

تمرین: اکنون که تا حدودی اطلاعاتی در ارتباط با مولفههای شبکه بهدست آوردید به سوالات زیر نگاه کرده و پاسخ درست را از ستون مقابل پیدا کنید.

| مولفه | تعریف |

|---|---|

| سوییچ A | یک دستگاه لایه ۳ که مسئولیت ارسال دادهها از یک شبکه به شبکه دیگر را بر عهده دارد. |

| دامنه برخورد B | دستگاهی که وظیفه شناسایی فعالیتهای مشکوک و مقابله با آنها را دارد. |

| پروتکل پیکربندی پویای میزبان C | یک دستگاه لایه ۲ که برای متصل کردن همه سیستمها به شبکه استفاده میشود. |

| دیوارآتش D | گروهی از سیستمها که میتوانند پیام پخشی از یک دستگاه دیگر را دریافت کنند. |

| روتر E | سرویسی که فرایند تخصیص آدرس آی پی به سایر سیستمها و دستگاهها در شبکه را بر عهده دارد. |

| هاب F | نقطهای که سازمان شما ارتباط اینترنتی ارایه شده توسط ISP را دریافت میکند. |

| سیستم پیشگیری از نفوذ G | به گروهی از سیستمها گفته میشود که فرایند انقال دادههای آنها از یکدیگر متمایز است. |

| دیمارک H | برای محافظت از یک سیستم یا دستگاه در برابر ترافیک ناخواسته از آن استفاده میشود. |

| دامنه پخشی I | یک دستگاه لایه ۱ است که برای اتصال همه سیستمها به شبکه استفاده میشود. |

در شماره آینده مبحث فوق را ادامه میدهیم.

بهطور کلی، فایروالها به سه نوع اصلی زیر تقسیم میشوند:

• فایروال فیلترینگ بسته (Packet filtering): یک فایروال مسدودسازی مبتنی بر بسته میتواند ترافیک را بر اساس آدرسهای IP مبدا و مقصد، شماره پورت مبدا، مقصد و پروتکل مورد استفاده فیلتر کند. بزرگترین عیبی که دیوارهای آتش مذکور دارند، انجام فیلترینگ بستهها بر مبنای قواعد ساده است، بنابراین ماهیت بستهها را به درستی درک نمیکنند و یک هکر میتواند به راحتی بستهای را برای گذر از این دیوارهای آتش ایجاد کند.

• فایروال بازرسی بسته حالت دار (Stateful packet inspection): عملکردی شبیه فایروال فیلترینگ بسته دارد، با این تفاوت که ترافیک را بر مبنای آدرسهای آی پی مبدا و مقصد، شماره پورت مبدأ و مقصد و پروتکل در حال استفاده فیلتر میکند. با اینحال، قابلیت درک محتوای یک بسته را داشته و به همین دلیل اگر بایت مشکوکی در سرایند بستهها پیدا کند اجازه وارد شدن بسته به شبکه را نمیدهد. بستههای اطلاعاتی تنها زمانی قادر به عبور از این دیوارآتش هستند که منطبق با خط مشیهای تعیین شده باشند یا سرپرست شبکه استثنایی برای بستهها تعیین کرده باشد. مثلا اگر یک هکر بستهای را به شبکه شما ارسال کند و سعی کند اینگونه نشان دهد که بسته واکنشی از وبسایتی است که یکی از کارمندان شرکت از آن بازدید کرده، فایروالهای این گروه متوجه میشوند که هیچگونه بازدیدی از درون شرکت انجام نشده و اجازه تبادل این ترافیک را نمیدهند.

• فایروال نسل بعدی (NGFW): یک دیوار آتش لایه ۷ است که میتواند دادههای برنامههای کاربردی را بازرسی کرده و بستههای مخرب را شناسایی کند. یک فایروال معمولی ترافیک را بر اساس ترافیک HTTP یا FTP (با استفاده از شماره پورت) فیلتر میکند، اما نمیتواند تعیین کند که آیا دادههای مخرب در بسته HTTP یا FTP وجود دارد یا خیر. یک دیوار آتش NGFW لایه کاربرد میتواند دادههای برنامهها را به دقت بررسی کرده و تعیین کند که آیا محتوای مشکوکی داخل بستهها وجود دارد یا خیر.

سیستم پیشگیری از نفوذ (Intrusion Prevention System)

یک سیستم پیشگیری از نفوذ (IPS) یک دستگاه امنیتی است که نظارت دقیقی روی فعالیتها اعمال میکند، هرگونه فعالیت مشکوک را ثبت میکند و اقدامی متناسب با نوع فعالیت مشکوک انجام میدهد. به عنوان مثال، اگر شخصی در حال اسکن پورت در شبکه باشد، IPS این فعالیت مشکوک را کشف کرده، فعالیت را ثبت میکند و سپس سیستمی که اسکنِ پورت را انجام داده از شبکه جدا میکند.”

}

},{

“@type”: “Question”,

“name”: “سرورdhcp پیکربندی پویای میزبان”,

“acceptedAnswer”: {

“@type”: “Answer”,

“text”: “DHCP مسئول تخصیص خودکار آدرس آیپی به سیستمهای موجود در شبکه است. مدیر شبکه میتواند سرور DHCP را به گونهای پیکربندی کند که تنها محدودهای از آدرسها را به تجهیزات تخصیص دهد. این سرویس میتواند بهطور کامل فرایند پیکربندی مربوط به تنظیمات TCP/IP که شامل زیر شبکه، گیت وی پیشفرض (Gateway) و آدرس سرور DNS میشود را مدیریت کند.

هنگامی که یک کلاینت به شبکه اضافه میشود، یک پیام پخشی ارسال میکند و سرور DHCP اعلام میکند که نیازمند یک آدرس آی پی است. سرور DHCP با یک پیشنهاد پاسخ میدهد و کلاینت آدرس ارائه شده را دریافت میکند. در نهایت، سرویس DHCP تصدیق میکند که کلاینت آدرس را برای یک دوره زمانی (معروف به مدت اجاره) در اختیار دارد. زمان اجاره به بازهای اشاره دارد که روتر روشن است و آدرسها را مدیریت میکند. هنگامی که روتر خاموش و روشن شود، آدرسهای جدیدی را به کلاینتها اختصاص میدهد.”

}

}]

}